СОИБ. Проектирование. Выбор мер по защите информации для виртуализированных инфраструктур

Недавно ассоциация RISSPA опубликовала аналитическую статью о проблеме

выбора средств защиты информации для виртуализированных инфраструктур.

Будучи в отпуске пропустил эту

новость, но сейчас внимательно ознакомился.

Авторам документа скажу спасибо,

так как подобной комплексной подборки СЗИ я не встречал даже среди англоязычных

материалов. Не говоря о привязке к мерам

защиты ПДн, которые ФСТЭК представил совсем недавно.

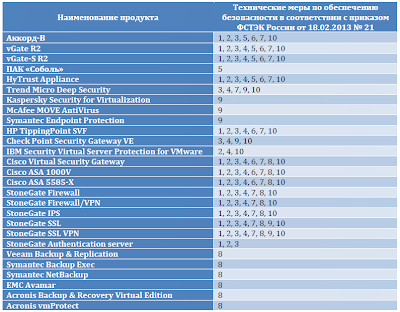

Интересная таблица по

соответствию мер и средств защиты

Таблица с подборкой актуальных

сертификатов ФСТЭК на приведенные выше средства защиты

Но хочу сделать и несколько

замечаний к статье:

1.

С моей точки зрения, авторы зря сузили

рассмотрение проблемы до выбора только СЗИ. Есть ещё возможность при реализации системы

защиты применять организационные и технические меры защиты отличные от СЗИ (например,

дублирование серверов, каналов связи между ними, ограничение физического

доступа к серверам инфраструктуры виртуализации). Таких мер немного и их стоило бы упомянуть и отметить в табличке

соответствия требованиям приказа ФСТЭК №21

2.

Стоило бы рассмотреть возможности по защите встроенные

в виртуализированные инфраструктуры (VMware vSphere, VMware vCenter MS Hyper-V)

и добавить анализ их соответствия требуемым мерам защиты. Если какие-то функции

уже выполняются самой инфраструктурой, зачем нам дублировать их средствами

защиты (или дублировать, но понимать что дублируем)?

Например, в недавно сертифицированном VMware vCenter есть функции:

·

Идентификация и аутентификация пользователей

·

Ролевой принцип контроля доступа при

администрировании компонентов виртуальной инфраструктуры

·

Регистрация действий пользователей и

администраторов виртуальной инфраструктуры

·

Изоляция виртуальных машин

3.

Стоило бы рассмотреть средства защиты семейства VMware

vCloud Networking and Security. Так как это комплексный набор средств защиты от

самого производителя решения виртуализированной инфраструктуры, то они будут

интегрироваться в эту инфраструктуру наилучшим образом.

4.

На счет классических сетевых средств защиты (FW, IPS, VPN, SSL)

в виде виртуальных аплаенсов. Почти у всех современных вендоров есть варианты

реализации своих шлюзов в виде виртуальных, поэтому не понятно, почему выбор

ограничен только IBM, HP, Check Point, Cisco и Stonesoft. Аналогичные

виртуальные аплаенсы есть и у Juniper Networks,

Palo Alto, Fortinet, Imperva и

других.

5. Непонятно почему включен в рассмотрение аппаратный МЭ Cisco ASA 5585-X и не включены

все остальные аналоги? С моей точки зрения его надо исключать из этого

сравнения.

6.

Не были рассмотрены решения, шифрующие

виртуальные машины. Например, SafeNet ProtectV. С моей точки зрения это перспективное и востребованное

направление.

7.

Так-же не согласен с методологией

сравнения средств защиты. Авторы предлагают учитывать возможности средств

защиты, которые направлены на самих себя. Например, разграничение доступа к

административной консоли средства защиты или регистрация событий внутри

средства защиты.

Ведь основная цель у нас – это защита вируализированной инфраструктуры, а

не защита средств защиты. Несмотря на то, что МЭ выполняет функцию

разграничения доступа к своему административному интерфейсу мы не называем его

СЗИ от НСД.

Уверен, что это в конечном счете запутает неискушенного читателя.

Например, он может посчитать что установки МЭ Cisco ASA 5585-X будет

достаточно для реализации всех мер, за исключением 5 и 9. А это не так – МЭ возможно

будет участвовать в реализации этих мер, но никак не перекрывать их полностью.

8.

Информация о механизмах собственной защиты СЗИ

нам тоже может быть полезна, но далеко не в первую очередь. Поэтому я бы убрал

в таблице сравнения отметки, связанные с неосновными функциями (либо сделал бы

отдельные отметки в отдельном столбце)

Например, все СЗИ регистрируют какие-то события ИБ. Какая нам будет

польза от цифры 3 напротив каждого СЗИ если нас в первую очередь интересует средство

которое будет регистрировать события происходящие в самой виртуализированной

инфраструктуре (перераспределение ресурсов виртуальных машин, остановка и

включение виртуальных машин, монтирование новых дисков и другие изменения)?

Так например, напротив Cisco ASA

1000V, Cisco Virtual Security Gateway, Check Point VE, HP SVF, Stonegate FW я

бы оставил только: 4, 10

Комментарии

Кстати откуда информация по vCenter? Из ТУ? Они дают ее по запросу, до покупки?

Но хочу отметить что есть ситуации когда сертификация не требуется, а функции безопасности у vSphere и vCenter кое-какие имеются. Их надо было учитывать

Tomas, ссылка на ТУ выложена в комментариях к одному моему сообщению в facebook