Защита от утечек конфиденциальной информации на КОД ИБ в Краснодаре

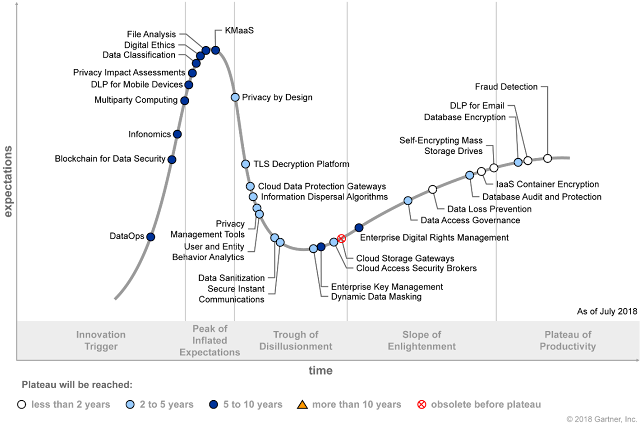

Хотя Gartner кажется что средства защиты от утечек конфиденциальной информации уже вышли на плато продуктивности и даже включены в требования регуляторов и национальные стандарты, на практике все ещё очень много проблем и споров касательно разных аспектов применения DLP – начинать от каналов утечки или от бизнеса, решение “из коробки” или изучение и адаптация к бизнес процессам организации, предотвращение или мониторинг, машинное обучение или удобный интерфейс оператора, большие данные или экономия ресурсов. Не успели мы разобраться с DLP , а тут к плато продуктивности подступают новые типы решений, которые тоже надо смотреть и возможно внедрять: cloud access security brokers , dynamic data masking , secure instant communications , behavior analytics , data sanitization и другие. Разовые внедрения против постоянного совершенствования и повышения зрелости процессов защиты данных. Все эти вопросы можно обсудить 3 сентября в Краснодаре на конференции Код ИБ . ...