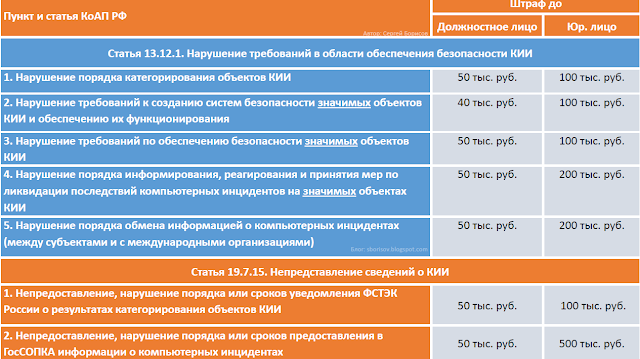

КИИ. Планирующиеся штрафы за нарушение требований в области КИИ

В РФ планируется установить административную ответственность за нарушение законодательства в области обеспечения безопасности критической информационной инфраструктуры. По всей видимости регуляторы уже наблюдают низкую активность субъектов КИИ по выполнению своих обязанностей либо ожидают что без этих штрафов, стимулов выполнять законодательство в области безопасности КИИ будет недостаточно. Поэтому был подготовлен и выложен на публичное обсуждение законопроект, вносящий 2 новые статьи в КОАП РФ . В пояснительной записке указывается что авторы считают, что имеющаяся статья 274.1 УК РФ слишком суровая для обычного нарушения требований, поэтому предлагают дифференцированный подход: часть новых пунктов распространяется на всех субъектов КИИ, а другая – только на владельцев значимых объектов КИИ. Ниже все штрафы на одной картинке Крайний срок вынесения постановлении о нарушении планируют установить не позднее 1 года со дня совершения правонарушения (по сравнению с ПДн – ...