СОИБ. Анализ. Обмен информацией о компьютерных инцидентах

Александр Бондаренко недавно призывал ИБ специалистов обмениваться полезной для ИБ информацией. Но это пока

негде. Да и самостоятельно принять решение об обмене могут только коммерческие

компании. Последнее время приходится общаться с гос-ами. Что делать им? Например,

в последнее время, участились инциденты заражения криптолокерами в гос.

учреждениях. Хотелось бы, чтобы кто-то консолидировал эту информацию, провел

анализ и донес опять же для гос-ов рекомендации по предотвращению. Сейчас такой

организации или органа нет.

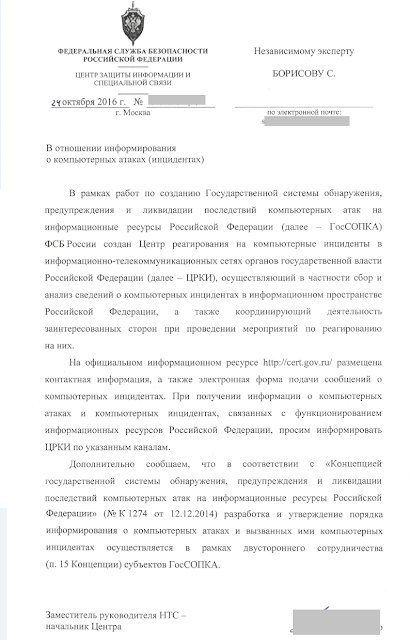

В одной из предыдущих статей я

писал про законопроект по информированию гос. органов о компьютерных инцидентах.

Даже отправлял вопрос по этому поводу.

Ответ от ФСБ России я получил –

там ГосСОПКА, ну вы, наверное, все уже слышали про неё. Но это на практике пока

больше одностороннее взаимодействие. Двухстороннее тоже предполагается. Но чтобы понять в каком формате и какие выгоды

нужно создавать региональный, ведомственный или корпоративный центр

ГосСОПКА.

Вот и думают сейчас в региональных

гос. органах – нужно создавать что-то свое для обмена информацией об инцидентах

(на каком основании) или подождать пока придет из законодательства требование /

сверху указание?

Надеюсь, что мы узнаем побольше

информации о ГосСОПКА на предстоящем SOC-Forum 2.0.

А между тем у европейских коллег

эта тема идет полным ходом. В рамках NIS Directive, о которой я писал ранее, уведомление и обмен информацией об инцидентах вменен в обязанность и не

только гос-ам, а всем операторам жизненно важных услуг и провайдерам цифровых

услуг, создается выделенная сеть для центров реагирования на инциденты (CSIRT Network), уже выпущена целая

куча документов, связанная с управлением и обменом информацией.

Вот и совсем свежая Стратегия Евросоюза

по реагированию на инциденты и сотрудничеству при противодействии кибер угрозам

(Strategies for incident response and cyber crisis cooperation).

Предусматривает такие пути развития как:

·

Сотрудничество и управление противодействии

кибер угрозам

·

Взаимопомощь в отражении атак и усилении системы

защиты

·

Учения (упражнения) по обработке инцидентов (центры

и организации)

·

Обучение центров реагирования

Кстати вчера прошел интересный

вебинар R-Vision по

управлению инцидентами. Полностью поддерживаю мысль докладчика, что

существующих инструментов (таких как SIEM) недостаточно для дальнейшей работы с инцидентом, анализа,

подготовки отчета и обмена информацией. Для решения этих задач они

разрабатывают R-Vision IRP. Наша команда docshell также разрабатывает функции управления и обмена информацией об инцидентах ИБ в рамках последнего решения Управление ИБ.

В общем - законодательные

инициативы и наличие готовых современных решений, это всё что необходимо для

успешного развития темы связанной с инцидентами ИБ.

Комментарии