ИБ. Требования ФСБ к средствам защиты КИИ

Когда только появилась информация о ГосСОПКА у многих специалистов, в том числе и у меня создалось впечатление,

что весь основной интеллектуальный анализ атак будет происходить в центрах

ГосСОПКА (главном, ведомственных, корпоративных), а на стороне защищаемых

ресурсов только некие “сенсоры”, собирающие информацию.

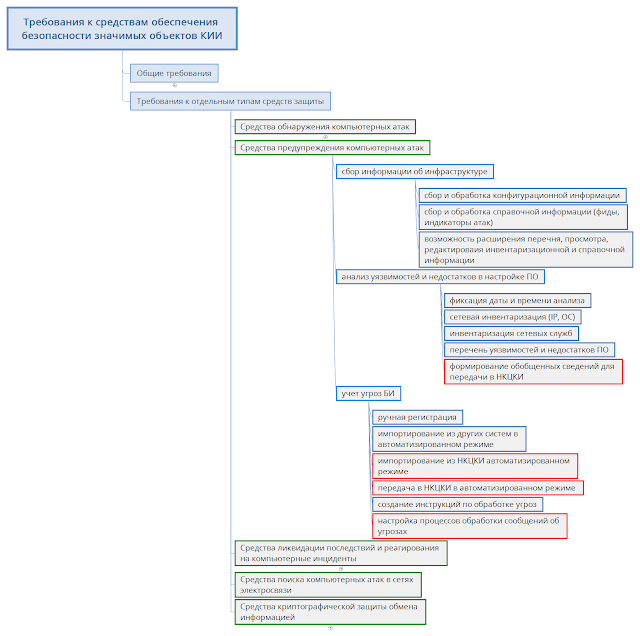

Но недавно опубликованный проект приказа ФСБ России «Об утверждении Требований к средствам, предназначенным для

обнаружения, предупреждения и ликвидации последствий компьютерных атак и

реагирования на компьютерные инциденты» наконец разъяснил, что мы должны

увидеть на значимых объектах КИИ для подключения к ГосСОПКА.

Если не учитывать средства поиска

атак на сетях электросвязи (которые требуются только для операторов сетей) то

для остальных значимых субъектов КИИ необходимы следующие средства (я разделил

их на 5 типа, хотя некоторые могут сочетаться в одном решении):

·

средства обнаружения компьютерных атак

·

средства предупреждения компьютерных атак

·

средства учета угроз БИ

·

средства реагирования на компьютерные инциденты

·

средства криптографической защиты обмена

информацией

Как обычно я немного упростил

формулировки требований и отобразил в виде майнд-карт, для того чтобы можно

было быстро, одним взглядом окинуть новые требования ФСБ России.

Средства обнаружения компьютерных атак – под этим ФСБ России

подразумевает не IDS, не

IPS и

не какие-то “сенсоры”. Тут требуется сбор, обработка, автоматический анализ

событий ИБ и выявление инцидентов – традиционно такие средства называют SIEM (security information and event management). Тут нет никаких

требований по передачи информации в НКЦКИ. Миллионы “сырых” событий ИБ – это не

интересно.

Средства предупреждения компьютерных атак – одна часть требований

связанна со сбором информации об инфраструктуре, сбором информации об

уязвимостях и недостатках в настройке. Эти функции как правило реализуются

сканнерами защищенности. Вторая часть требований связана с получением так

называемой справочной информации (базы репутаций IP, адреса серверов бот-сетей и т.п.), а

также с получение информации об угрозах безопасности информации – как правило такие

функции выполняются отдельными средствами

или сервисами предоставление актуальной

информации об угрозах. Тут хочу отдельно отметить требования выгружать

в НКЦКИ обобщенную информацию об уязвимостях и автоматически обмениваться с

НКЦКИ информацией об угрозах – поэтому не подойдут имеющиеся на рынке готовые

решения, должны появится новые решения, заточенные под ГосСОПКА.

От средств

реагирования на компьютерные инциденты требуется иметь возможность обогатить

информацию об инциденте данными из других систем (репутации, угрозы,

уязвимости, доступные сервисы) и получить в итоге консолидированную информацию

которая поможет оперативно отреагировать на инцидент. И именно такая

консолидированная информация уже более ценна для НКЦКИ. Тут требуется

обеспечить автоматизированный обмен информацией, причем с соблюдением системы

идентификации НКЦКИ. Так что потребуются средства, специально разработанные под

ГосСОПКА.

Для СКЗИ одно требование – они должны быть сертифицированными.

Также в документе приводятся

общие требования к средствам. Наиболее интересные из них – возможность модернизации

и технической поддержки силами исключительно российских компаний. Это

фактически исключает возможность использовать иностранные решения для защиты

критических объектов КИИ.

Ниже общая схема взаимодействия

указанных средств.

Ещё недавно мы возмущались объемным требованиям к лицензиатам ФСТЭК оказывающим услуги по мониторингу (SOC-и). Сейчас мы пришли к

ситуации, когда всем владельцам значимых объектов КИИ (а их может быть тысячи)

придется создавать собственные SOC-и

в обязательном порядке. Ведь указанные типы средств и функций составляют основу

центров мониторинга и реагирования на инциденты.

PS: Напоследок несколько

замечаний к документу:

·

В приказе ФСБ России, в отличие от документов

ФСТЭК, приводятся конкретные детальные требования к средствам, но не

предусмотрено какой-либо системы оценки средств, указанным требованиям.

Как конечному пользователю узнать, соответствует ли его набор средств

указанным требованиям? Запрашивать официальные письма у производителя?

Проводить собственные испытания?

Или в соответствии с другим приказом ФСБ России отправлять перечень

предполагаемых средств на согласование с КНЦКИ и в таком случае положительный

ответ будет подтверждением соответствия указанных средств требованиям. Тогда надо запасаться временем на несколько

попыток (по 45 календарных дней каждая)

·

Не совсем понятно, как подтвердить возможность

осуществления модернизации средств силами исключительно российских компаний? Заранее

проводить опрос среди интеграторов? Открытый конкурс на модернизацию?

·

Как можно проверить и подтвердить отсутствие НДВ

кроме сертификации?

·

Не совсем понятно, подойдет ли в свете

указанного ПО с открытым исходным кодом (под требования ФСТЭК к лицензиатам вполне

подходили gosint, spiderfoot)? Если субъект КИИ

самостоятельно будет оказывать себе поддержу ПО, проводить модернизацию, сам

оформит для себя формуляр и руководство администратора?

·

Некоторые требования к средствам представляются избыточными.

Например, задавая себе вопрос, “действительно ли указанная функция необходима

для эффективного обнаружения, предотвращения и реагирования на атаки?” не для

всех функций можно ответить положительно. Некоторые – скорее для удобства или

для некоторых исключительных ситуаций. Например, настройка и контроль SLA по

реагированию на инциденты или расчет прогнозов на основе ретроспективного

анализа данных.

Комментарии